GCP中的域范围委托漏洞及其风险

关键要点

攻击者利用谷歌云平台GCP中的域范围委托DWD设计缺陷,可能会访问重要数据与系统。Team Axon研究团队推出了一种新的概念验证工具,能够实现对GWS域的完全接管。安全团队应审计GCP权限并采取紧急措施以缓解这一威胁。在谷歌云平台GCP环境中,攻击者如果获得权限,可能会通过利用域范围委托DWD中存在的设计缺陷,来访问关键信息和系统。该功能允许应用程序访问Google WorkspaceGWS应用中的用户数据,比如Gmail、Google日历和Google Drive。

在一篇博客文章中,Hunters的Team Axon研究人员表示,他们主要集中在全面了解攻击面及如何有效检测该漏洞。这个设计缺陷及其相关研究论文于8月份作为谷歌“漏洞猎手”项目的一部分报告给谷歌。

根据Team Axon的研究,直到11月28日,该漏洞仍然处于活跃状态。

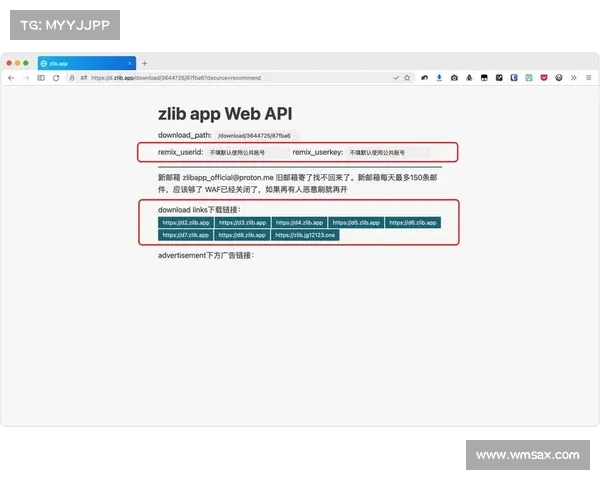

为了帮助安全团队主动应对此消息,Team Axon推出了一种新的概念验证工具,这将允许使用相关GCP角色权限对GWS域进行完全接管。研究人员表示,借助这一工具,红队、渗透测试人员和安全研究人员可以评估其安全风险,改善其GWS和GCP环境的安全姿态。

专家建议审查Google Workspace权限

尽管谷歌表示正在审核该漏洞,但在此期间,使用GWS的安全团队应审计其权限,确保GCP权限仅限于实际需要访问的账户。Critical Start的网络研究单位检测工程师Adam Neel解释说,这些权限通常通过“编辑者”角色执行,但自定义角色也可能拥有此权限。

“为了利用这一漏洞,攻击者需要首先获得GCP IAM用户的访问权限,如果没有直接访问账户,攻击者将无法利用此漏洞,”Neel说。“由于使用API调用,检测这种行为具有挑战性,因此重要的是保持主动,尽量减少GCP权限。”

Cyware的总监Emily Phelps补充道,威胁行为者会寻找漏洞,如果他们可以利用该设计缺陷来访问关键信息或系统,那么安全团队应急切解决该问题是有意义的。Phelps解释说,GCP服务帐户密钥在创建时没有过期日期,这可能使对手建立长期后门,从而在未被检测的情况下进行恶意活动。

clash for ios“组织应考虑立即采取措施以减少这一威胁,包括修改当前的委托要求,实施JSON Web Token请求频率的限制,以及批判性地审核并可能修改授予‘编辑者’等角色的权限,”Phelps表示。

建议措施描述审计权限检查并限制GCP权限仅限必须访问的账户。修改委托要求根据实际需求调整域范围委托设置。限制请求频率控制JSON Web Token的请求频率以降低风险。作为对该漏洞的应对措施,安全团队应重视并优先解决这些潜在威胁,确保GCP和GWS环境的安全性,避免可能的损失。